خلاصہ

ایک نئی مہم میں فائل فکس کا نیا ویرینٹ استعمال کیا جا رہا ہے جس کے ذریعے اسٹیَل سی (StealC) نامی انفارمیشن اسٹیَلر میل ویئر پھیلایا جا رہا ہے۔ اس کے لیے حملہ آور جعلی ملٹی لنگول فیس بک سیکیورٹی پیجز بناتے ہیں، جن میں اینٹی اینالیسس تکنیک اور پیچیدہ کوڈ استعمال کیا گیا ہے۔ اس کے ساتھ ساتھ بٹ بکٹ (Bitbucket) ریپوزٹریز پر میل ویئر چھپایا جاتا ہے تاکہ سیکیورٹی فلٹرز کو دھوکہ دیا جا سکے۔

حملے کا طریقہ

1.فشنگ ای میل

شکار کو ایک ای میل ملتی ہے جس میں کہا جاتا ہے کہ اس کا فیس بک اکاؤنٹ پالیسی خلاف ورزی کی وجہ سے بند کر دیا جائے گا۔ اس میں “اپیل” کرنے کا ایک لنک دیا جاتا ہے۔

2.جعلی ویب سائٹ

لنک پر کلک کرنے پر صارف جعلی فیس بک سیکیورٹی پیج پر پہنچتا ہے۔ یہ پیج مختلف زبانوں میں بنایا گیا ہے اور اس میں کوڈ کو چھپانے کے لیے کئی تکنیک استعمال ہوتی ہیں۔

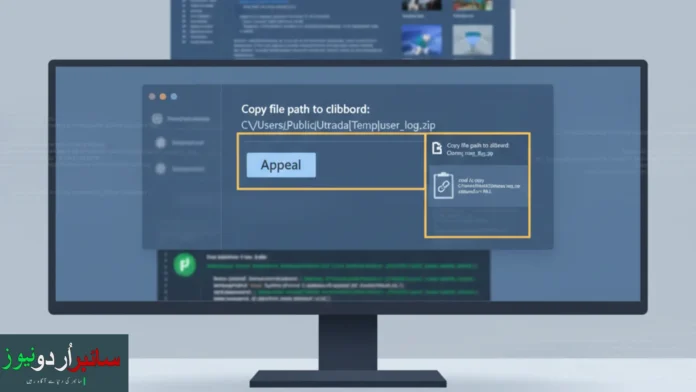

3.فائل فکس تکنیک

پیج صارف کو بتاتا ہے کہ وہ مبینہ خلاف ورزی کی پی ڈی ایف دیکھ سکتا ہے۔ اس کے لیے اسے فائل ایکسپلورر میں ایک راستہ (Path) پیسٹ کرنے کو کہا جاتا ہے۔

دکھنے میں یہ راستہ محفوظ لگتا ہے، لیکن “Copy” بٹن اصل میں ایک خفیہ پاور شیل (PowerShell) کمانڈ کلپ بورڈ پر ڈال دیتا ہے۔ کمانڈ میں آخر میں خالی جگہیں ڈال دی جاتی ہیں تاکہ پیسٹ کرنے پر یہ صرف محفوظ راستہ لگے۔

4.ایکسیکیوشن (چلانا)

جب صارف یہ راستہ فائل ایکسپلورر میں پیسٹ کرتا ہے تو پاور شیل کمانڈ اصل میں چل جاتی ہے۔ یہ کمانڈ بٹ بکٹ سے امیجز ڈاؤن لوڈ کرتی ہے جن میں میل ویئر چھپایا ہوتا ہے۔

5.میل ویئر کا لوڈ ہونا

ڈاؤن لوڈ شدہ امیجز کوڈ میں بدلا جاتا ہے اور ایک گو لینگویج میں لکھا گیا لوڈر چلایا جاتا ہے جو آخرکار اسٹیَل سی میل ویئر لانچ کرتا ہے۔

فائل فکس اور کلک فکس میں فرق

•کلک فکس (ClickFix)

اس میں صارف کو “Run” ڈائیلاگ یا ٹرمینل کھول کر کمانڈ پیسٹ کرنی پڑتی ہے۔ کئی جگہ یہ ایڈمنسٹریٹر بلاک کر دیتے ہیں۔

•فائل فکس (FileFix)

اس میں براہِ راست براؤزر اور فائل ایکسپلورر کا استعمال کیا جاتا ہے۔ یہ عام صارف کے لیے زیادہ آسان لگتا ہے، اس لیے اس پر حملہ کامیاب ہونے کے امکانات زیادہ ہیں۔

اسٹیَل سی (StealC) کیا کرتا ہے؟

یہ ایک انفارمیشن اسٹیَلر میل ویئر ہے۔ یہ پاس ورڈز، براؤزر کوکیز، سسٹم کا ڈیٹا اور دیگر حساس معلومات چرا کر حملہ آور کو بھیج دیتا ہے۔

دیگر مشابہہ حملے

محققین نے ایسے بھی حملے دیکھے ہیں جن میں جعلی سپورٹ پورٹلز، جعلی کلاؤڈ فلئیر کیپچا پیجز اور کلپ بورڈ ہائی جیکنگ استعمال ہوئی۔ ان میں پاور شیل کمانڈز چلائی جاتی ہیں جو آٹو ہاٹ کی (AutoHotkey) اسکرپٹس انسٹال کرتی ہیں۔ یہ پھر مزید ٹولز جیسے AnyDesk، TeamViewer یا اور میل ویئر ڈاؤن لوڈ کرتے ہیں۔ کچھ کیسز میں جعلی گوگل ڈومین سے MSHTA کمانڈز چلائے گئے۔

بچاؤ اور حفاظتی اقدامات

عام صارفین کے لیے

•کسی ویب سائٹ سے ملنے والے راستے یا کمانڈ کو فائل ایکسپلورر، Run یا ٹرمینل میں کبھی پیسٹ نہ کریں۔

•کلپ بورڈ کی چیز پہلے نوٹ پیڈ میں پیسٹ کریں تاکہ اصل کمانڈ نظر آجائے۔

•براؤزر اور سسٹم ہمیشہ اپ ڈیٹ رکھیں۔

•اہم اکاؤنٹس پر دوہری توثیق (Two-Factor Authentication) لگائیں۔

اداروں کے لیے

•نگرانی کریں کہ براؤزرز کہیں پاور شیل یا مشکوک پروسیس تو لانچ نہیں کر رہے۔

•غیر معمولی کلپ بورڈ یا فائل ایکسپلورر استعمال پر نظر رکھیں۔

•پاور شیل کو محدود کریں یا پالیسی لگا کر صرف سائن شدہ اسکرپٹس چلنے دیں۔

•بٹ بکٹ یا گٹ ہب سے غیر متوقع فائل ڈاؤن لوڈز پر لاگ رکھیں۔

•مشکوک یا جعلی ڈومینز کو بلاک کریں۔

•ملازمین کو ٹریننگ دیں کہ ایسے حملے پہچان سکیں۔

مشکوک سرگرمی کی نشانیاں

•براؤزر کا پاور شیل یا CMD کے ساتھ شروع ہونا۔

•تصویری فائلز ڈاؤن لوڈ ہونا اور پھر انہیں ایکزیکیوٹیبل میں بدلنا۔

•بٹ بکٹ یا گٹ ہب پر غیر معمولی ڈیٹا ٹرانسفر۔

•آٹو ہاٹ کی یا MSHTA کا اچانک چلنا۔

نتیجہ

فائل فکس ویرینٹ ظاہر کرتا ہے کہ حملہ آور اپنے طریقے بدل کر عام صارف کو بیوقوف بنانے کی کوشش کرتے ہیں۔ براؤزر اور فائل ایکسپلورر کے عام فیچرز کو استعمال کر کے اور معتبر پلیٹ فارمز جیسے بٹ بکٹ کا سہارا لے کر وہ سیکیورٹی سے بچ نکلتے ہیں۔ صارفین اور اداروں دونوں کو چاہیے کہ ایسے حملوں سے بچنے کے لیے مناسب احتیاط کریں اور دفاعی اقدامات اپنائیں۔

سورس

https://thehackernews.com/2025/09/new-filefix-variant-delivers-stealc.html?m=1