تعارف

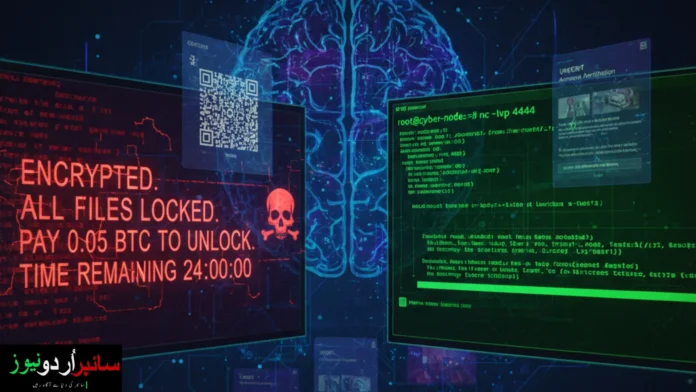

جنریٹیو آرٹیفیشل انٹیلی جنس نے سافٹ ویئر بنانے اور معلومات سنبھالنے کے طریقے بدل دیے ہیں۔ یہی ٹیکنالوجی اب حملہ آوروں کے ہتھیاروں میں بھی شامل ہو رہی ہے۔ حال ہی میں سکیورٹی ریسرچرز نے مالٹرمنل دریافت کیا ہے۔ یہ ایسا میل ویئر ہے جو جی پی ٹی 4 سے جڑ کر رینسم ویئر یا ریورس شیل کو ریئل ٹائم میں تیار کر سکتا ہے۔ یہ تحقیق لیبز کانفرنس 2025 میں سینٹینل ون نے پیش کی۔ یہ ایل ایل ایم کو براہ راست میل ویئر میں شامل کرنے کی پہلی مثالوں میں سے ایک ہے۔

مالٹرمنل کیا ہے

مالٹرمنل ایک ونڈوز ایگزیکیوٹ ایبل ہے جو جی پی ٹی 4 کے پرانے اوپن اے آئی اے پی آئی سے جڑتا ہے۔ یہ میل ویئر آپریٹر کو یہ آپشن دیتا ہے کہ وہ رینسم ویئر بنائے یا ریورس شیل۔ اس میں پہلے سے کوئی کوڈ شامل نہیں ہوتا بلکہ میل ویئر چلنے کے وقت جی پی ٹی 4 سے نیا کوڈ تیار کرواتا ہے۔

ریسرچرز کو اس کے ساتھ پائتھن اسکرپٹس بھی ملے جو یہی کام کرتے ہیں۔ ایک ٹول فالکن شیلڈ بھی ملا جو جی پی ٹی ماڈل کو پائتھن فائل کا تجزیہ کرنے اور میل ویئر رپورٹ بنانے کے لیے استعمال کرتا ہے۔

تحقیق کے مطابق اس میں جو اے پی آئی استعمال ہوئی تھی وہ نومبر 2023 میں بند ہو گئی تھی۔ اس سے ظاہر ہوتا ہے کہ مالٹرمنل اس سے پہلے بنایا گیا تھا اور یہ ایل ایل ایم میل ویئر کی سب سے پرانی مثال ہے۔ اب تک اس کے حقیقی حملوں میں استعمال ہونے کا کوئی ثبوت نہیں ملا۔ ممکن ہے یہ ایک ٹیسٹنگ یا پروف آف کانسیپٹ ہو۔

ایل ایل ایم کے دوسرے استعمالات

مالٹرمنل واحد مثال نہیں ہے۔ دیگر تحقیقات میں سامنے آیا ہے کہ حملہ آور لینگویج ماڈلز کو مختلف طریقوں سے استعمال کر رہے ہیں۔

پرامپٹ انجیکشن کے ذریعے سکیورٹی کو دھوکہ دینا

اسٹرونگسٹ لیئر کے ریسرچرز نے ایسی فشنگ مہمات دیکھی ہیں جن میں ای میل یا ایچ ٹی ایم ایل فائل کے اندر چھپے ہوئے پیغامات شامل ہوتے ہیں۔ یہ پیغامات سکیورٹی فلٹر کو ہدایت دیتے ہیں کہ ای میل کو محفوظ قرار دے۔ باہر سے یہ ایک عام انوائس لگتی ہے جس میں ایچ ٹی ایم ایل فائل منسلک ہوتی ہے۔ جب صارف اسے کھولتا ہے تو یہ “فولینا” (CVE 2022 30190) کے نقص کا فائدہ اٹھا کر مزید میل ویئر انسٹال کرتی ہے، مائیکروسافٹ ڈیفینڈر کو بند کرتی ہے اور سسٹم میں موجود رہتی ہے۔ اسے ایل ایل ایم پوائزننگ کہا جاتا ہے کیونکہ یہ اے آئی فلٹر کو غلط فیصلہ کرنے پر مجبور کرتی ہے۔

فشنگ پیجز جو اے آئی ٹولز سے بنائے جاتے ہیں

ٹرینڈ مائیکرو نے رپورٹ کیا کہ حملہ آور نیٹ لائفائی اور ورسل جیسی ہوسٹنگ سروسز استعمال کر کے جعلی کیپچا پیجز بناتے ہیں۔ صارف کو صرف کیپچا نظر آتا ہے اور وہ سمجھتا ہے کہ ویب سائٹ اصلی ہے۔ سکیورٹی اسکینر بھی صرف کیپچا دیکھتے ہیں اور خطرہ محسوس نہیں کرتے۔ کیپچا مکمل کرنے کے بعد صارف کو فشنگ سائٹ پر بھیج دیا جاتا ہے جہاں اس کے لاگ ان اور دیگر تفصیلات چرا لی جاتی ہیں۔

یہ کیوں اہم ہے

ایسا میل ویئر جو لینگویج ماڈل استعمال کرتا ہے عام میل ویئر سے مختلف ہے۔ یہ پہلے سے تیار شدہ کوڈ نہیں رکھتا بلکہ چلنے کے وقت نیا کوڈ بناتا ہے۔ اس سے روایتی اینٹی وائرس اور سٹیٹک اسکینرز کم مؤثر ہو جاتے ہیں۔ لینگویج ماڈلز حملہ آوروں کو زیادہ قابل اعتماد فشنگ ای میلز اور ویب سائٹس بنانے میں مدد دیتے ہیں۔ یہاں تک کہ وہ سکیورٹی کے اپنے اے آئی سسٹمز کو بھی دھوکہ دے سکتے ہیں۔

دفاع کے لیے اقدامات

1.خطرات کی فہرست میں اے آئی سے بنے حملوں کو بھی شامل کریں۔

2.ایچ ٹی ایم ایل اور آفس اٹیچمنٹس کو اسکین اور سینڈ باکس کریں۔ صرف فلٹرز پر بھروسہ نہ کریں۔

3.اے آئی فلٹرز میں ڈیٹا ڈالنے سے پہلے اس کی جانچ اور صفائی کریں تاکہ پرامپٹ انجیکشن سے بچا جا سکے۔

4.صرف سگنیچر پر نہ جائیں بلکہ سسٹم کے رویے کو مانیٹر کریں جیسے غیر معمولی نیٹ ورک ٹریفک یا اسکرپٹس کی ایکٹیویٹی۔

5.ڈویلپر اکاؤنٹس اور اے پی آئی کیز کو محفوظ رکھیں اور ان کی لیکیج پر نظر رکھیں۔

6.ہوسٹنگ سروسز پر نظر رکھیں تاکہ جعلی سائٹس کی نشاندہی ہو سکے۔

7.ملازمین کو ایسے فشنگ ای میلز اور جعلی کیپچا پیجز کی ٹریننگ دیں۔

8.نئی تکنیکوں کے بارے میں معلومات دوسرے اداروں کے ساتھ شئیر کریں۔

نتیجہ

مالٹرمنل اس بات کی ابتدائی مثال ہے کہ میل ویئر جی پی ٹی 4 استعمال کر کے ریئل ٹائم میں کوڈ بنا سکتا ہے۔ اس کے ساتھ پرامپٹ انجیکشن ای میلز اور جعلی کیپچا ویب سائٹس یہ دکھاتے ہیں کہ حملہ آور پہلے ہی اے آئی کو اپنے مقاصد کے لیے استعمال کر رہے ہیں۔ دفاعی اداروں کو چاہیے کہ وہ اس نئی حقیقت کے مطابق اپنی حکمت عملی بنائیں، سسٹم کے رویے پر نظر رکھیں اور اپنے اے آئی ماڈلز کو محفوظ کریں۔

سورس

https://thehackernews.com/2025/09/researchers-uncover-gpt-4-powered.html?m=1