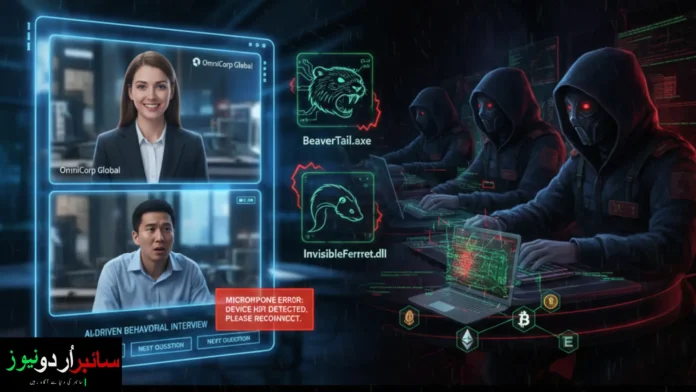

شمالی کوریا (DPRK) سے تعلق رکھنے والے ہیکرز نے اپنی سرگرمیوں میں نئی تکنیکیں اپنائی ہیں۔ سائبر سکیورٹی ماہرین کے مطابق حالیہ جاب اسکیمز میں ہیکرز نے کلک فکس (ClickFix) طرز کے جھانسے استعمال کیے تاکہ متاثرہ افراد کے سسٹمز پر بیورٹیل (BeaverTail) اور انوِزیبل فیریٹ (InvisibleFerret) نامی میل ویئر انسٹال کیا جا سکے۔ یہ حملے کانٹیجیئس انٹرویو (Contagious Interview) مہم کا حصہ ہیں، جو کئی برسوں سے جاری ہے اور لازارس گروپ سے جڑی سمجھی جاتی ہے۔

حملہ کیسے ہوتا ہے؟

اس مہم میں ہیکرز نے پہلے کی طرح سافٹ ویئر ڈویلپرز کے بجائے کریپٹو کرنسی ٹریڈر، سیلز اور مارکیٹنگ کے امیدواروں کو نشانہ بنایا۔ طریقہ کار کچھ یوں تھا:

•جعلی جاب پوسٹنگز Vercel پر بنی ویب سائٹس کے ذریعے شائع کی گئیں۔

•مختلف Web3 کمپنیوں میں نوکری کی آفر دی گئی۔

•متاثرین کو جعلی کمپنیوں میں سرمایہ کاری پر آمادہ کیا گیا۔

جب متاثرہ شخص سائٹ پر پہنچتا ہے تو:

1.اس کا IP ایڈریس ریکارڈ کیا جاتا ہے۔

2.اسے ایک ویڈیو اسیسمنٹ کرنے کو کہا جاتا ہے۔

3.ایک جعلی ایرر میسج دکھایا جاتا ہے (جیسے مائیکروفون کی خرابی)۔

4.پھر اسے اپنے آپریٹنگ سسٹم کے مطابق ایک کمانڈ چلانے کو کہا جاتا ہے، جس کے نتیجے میں بیورٹیل انسٹال ہو جاتا ہے۔

میل ویئر کی تفصیل

•بیورٹیل (BeaverTail):

•جاوا اسکرپٹ میں لکھا گیا ایک انفارمیشن اسٹییلر ہے۔

•پہلے یہ جعلی npm پیکجز اور فیک ویڈیو کانفرنسنگ ایپس (جیسے FCCCall اور FreeConference) کے ذریعے پھیلایا جاتا تھا۔

•اس مہم میں اسے ونڈوز، میک اور لینکس کے لیے کمپائلڈ بائنریز کی شکل میں فراہم کیا گیا۔

•نیا ورژن صرف 8 براؤزر ایکسٹینشنز کو نشانہ بناتا ہے اور صرف گوگل کروم پر فوکس کرتا ہے۔

•انوِزیبل فیریٹ (InvisibleFerret):

•پائتھن میں بنایا گیا ایک بیک ڈور ہے۔

•پہلی بار اسے پاس ورڈ پروٹیکٹڈ آرکائیو کے ذریعے فراہم کیا گیا، جو اس بات کی نشانی ہے کہ ہیکرز اپنی تکنیکیں بہتر بنا رہے ہیں۔

یہ مہم کیوں اہم ہے؟

1.نئے اہداف – ڈویلپرز کے بجائے مارکیٹنگ اور ٹریڈنگ پروفیشنلز کو نشانہ بنایا گیا۔

2.کمپائلڈ ورژنز – ایسے سسٹمز پر بھی حملہ ممکن ہوا جہاں ڈویلپمنٹ ٹولز انسٹال نہیں تھے۔

3.پاس ورڈ پروٹیکٹڈ آرکائیوز – بیورٹیل میں پہلی بار یہ تکنیک استعمال ہوئی۔

4.چھوٹے پیمانے پر ٹیسٹ – شواہد بتاتے ہیں کہ یہ مہم بڑے پیمانے پر نہیں بلکہ محدود پیمانے پر آزمائی گئی۔

کانٹیجیئس انٹرویو مہم

جنوری سے مارچ 2025 کے درمیان کم از کم 230 افراد کو جعلی کرپٹو جاب انٹرویوز کے ذریعے نشانہ بنایا گیا۔ ہیکرز نے درج ذیل کمپنیوں کا روپ دھارا:

•آرچ بلاک (Archblock)

•رابن ہڈ (Robinhood)

•ای ٹورو (eToro)

اس مہم میں کانٹیجیئس ڈراپ (ContagiousDrop) میل ویئر استعمال کیا گیا جو متاثرہ فرد کے آپریٹنگ سسٹم کے مطابق ڈھل کر انسٹال ہوتا ہے، سرگرمیوں کی نگرانی کرتا ہے اور جعلی اسیسمنٹ شروع ہوتے ہی الرٹ بھیجتا ہے۔

شمالی کورین ہیکرز کی حکمت عملی میں تبدیلی

•اسکارکروفٹ (APT37) نے حالیہ عرصے میں صرف جاسوسی سے ہٹ کر مالی فائدے کے لیے رینسم ویئر بھی استعمال کرنا شروع کیا ہے، جیسے VCD رینسم ویئر۔

•انہوں نے نئے ٹولز بھی شامل کیے ہیں:

•چلیچینو (CHILLYCHINO) – رسٹ میں لکھا گیا ایک نیا امپلانٹ۔

•فےڈ اسٹییلر (FadeStealer) – کی اسٹروک، اسکرین شاٹس اور آڈیو ریکارڈ کرنے والا ٹول۔

•کِمسوکی (APT43) نے GitHub ریپوزٹریز کا غلط استعمال کیا اور یہاں تک کہ ChatGPT کے ذریعے جعلی ملٹری ID کارڈز بنا کر فشنگ حملے کیے۔

مثال کے طور پر جولائی 2025 میں جعلی ملٹری ID استعمال کرتے ہوئے ریسرچرز اور صحافیوں کو نشانہ بنایا گیا۔ یہ حملے بھی کلک فکس طرز کے جعلی کیپچا پیجز اور آٹو اِٹ (AutoIt) اسکرپٹس کے ذریعے کیے گئے۔

اہم نتائج

•شمالی کوریا سے منسلک گروپس اپنی تکنیکیں تیزی سے بدل رہے ہیں۔

•جعلی جاب اسکیمز ان کا سب سے مؤثر ہتھیار ہیں، خاص طور پر غیر ٹیکنیکل افراد کے خلاف۔

•کرپٹو، ریٹیل اور ڈیفنس سیکٹر سے تعلق رکھنے والی تنظیموں کو کلک فکس طرز کے حملوں کے بارے میں زیادہ سے زیادہ آگاہی دینی چاہیے۔

یہ واضح ہے کہ شمالی کوریا کے ہیکرز صرف جاسوسی پر اکتفا نہیں کر رہے بلکہ اب مالی فائدے اور تخریبی سرگرمیوں پر بھی زور دے رہے ہیں

سورس

https://thehackernews.com/2025/09/dprk-hackers-use-clickfix-to-deliver.html