خلاصہ:

سائبر سیکیورٹی محققین نے ایک نئی مہم کی نشاندہی کی ہے جو روس کے آٹوموبائل اور ای کامرس سیکٹرز کو نشانہ بنا رہی ہے۔ اس حملے میں ایک نیا .NET میل ویئر استعمال کیا گیا ہے جسے CAPI Backdoor کہا جا رہا ہے۔

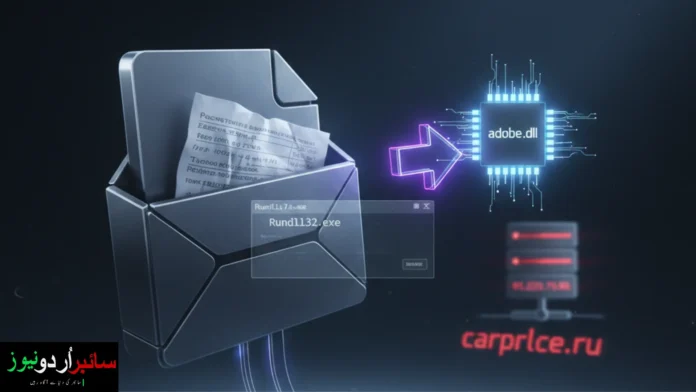

یہ میل ویئر فشنگ ای میلز کے ذریعے پھیلایا جا رہا ہے جن میں ZIP فائل شامل ہوتی ہے۔ اس فائل کے اندر ایک جعلی روسی زبان میں دستاویز اور ایک Windows شارٹ کٹ (LNK) فائل موجود ہوتی ہے۔

جب یہ فائل کھولی جاتی ہے تو rundll32.exe کے ذریعے ایک .NET DLL (adobe.dll) چلایا جاتا ہے، جو حملہ آوروں کو سسٹم پر خفیہ طور پر کنٹرول حاصل کرنے کی اجازت دیتا ہے۔

پس منظر اور مہم کی تفصیل

یہ مہم پہلی بار 3 اکتوبر 2025 کو دریافت ہوئی جب متاثرہ ZIP فائل VirusTotal پر اپلوڈ کی گئی۔

فشنگ ای میل میں موجود ZIP فائل کا نام روسی زبان میں “Перерасчет заработной платы 01.10.2025” (یعنی “تنخواہ کے ازسرنو حساب” کے متعلق) ہے۔

جب متاثرہ شخص LNK فائل کھولتا ہے تو یہ ایک قانونی Microsoft فائل rundll32.exe کے ذریعے adobe.dll کو چلا دیتی ہے۔ یہ ایک “Living off the Land” تکنیک ہے جس سے میل ویئر سسٹم میں چھپ کر چلتا ہے۔

CAPI Backdoor کیا کرتا ہے

یہ میل ویئر متعدد خطرناک صلاحیتوں کا حامل ہے:

•سسٹم اور اینٹی وائرس چیک:

•یہ دیکھتا ہے کہ آیا یہ ایڈمن کی سطح پر چل رہا ہے یا نہیں۔

•یہ جانچتا ہے کہ سسٹم ایک ورچوئل مشین یا سینڈ باکس ہے یا حقیقی کمپیوٹر۔

•ڈیٹا چوری اور نگرانی:

•انسٹال شدہ اینٹی وائرس پروگراموں کی فہرست اکٹھی کرتا ہے۔

•سسٹم کی معلومات، فولڈرز اور براؤزرز (Chrome، Edge، Firefox) سے ڈیٹا، پاس ورڈز اور کوکیز چراتا ہے۔

•سکرین شاٹس لیتا ہے۔

•کمانڈ اور کنٹرول (C2) رابطہ:

•یہ میل ویئر ایک ریموٹ سرور (91.223.75[.]96) سے جڑتا ہے تاکہ مزید کمانڈز وصول کر سکے اور چوری شدہ ڈیٹا واپس بھیج سکے۔

•سسٹم میں خودکار آغاز (Persistence):

•ایک شیڈول ٹاسک بناتا ہے۔

•Startup فولڈر میں ایک LNK شارٹ کٹ رکھتا ہے تاکہ ہر بار کمپیوٹر کے آن ہونے پر میل ویئر دوبارہ چل سکے۔

•فریب دینے کا طریقہ:

•صارف کو دھوکہ دینے کے لیے جعلی “ٹیکس ڈاکیومنٹ” کھول دیتا ہے تاکہ سب کچھ معمول کے مطابق لگے۔

کیوں خطرناک ہے

1.ہدف شدہ حملہ: روسی آٹو اور ای کامرس کمپنیوں کو فریب دینے کے لیے “ٹیکس قانون” سے متعلق فائل استعمال کی گئی۔

2.قانونی پروگرام کا استعمال: rundll32.exe کی مدد سے میل ویئر عام سسٹم پراسیس میں چھپ جاتا ہے۔

3.ڈیٹا چوری: صارفین کے براؤزرز سے پاس ورڈز، سیشن کوکیز اور لاگ ان تفصیلات چرا سکتا ہے۔

4.مستقل رسائی: میل ویئر سسٹم پر بار بار خود بخود چلتا ہے، جس سے اسے مکمل طور پر ہٹانا مشکل ہوتا ہے۔

شناختی نشان (IOCs)

درج ذیل تفصیلات سیکیورٹی ٹیموں کے لیے اہم ہیں:

•فائلیں:

•ZIP / LNK فائل کا نام: Перерасчет заработной платы 01.10.2025

•DLL فائل: adobe.dll

•ڈومینز اور سرور:

•carprlce[.]ru (جعلی ویب سائٹ جو carprice[.]ru کی نقل ہے)

•91.223.75[.]96 (C2 سرور)

•طریقہ کار:

•rundll32.exe کے ذریعے adobe.dll چلائی جاتی ہے۔

•Startup فولڈر میں LNK فائل رکھی جاتی ہے۔

•ایک شیڈول ٹاسک بنایا جاتا ہے۔

حفاظتی تجاویز

•ای میل فلٹرنگ: ZIP فائلوں میں موجود LNK یا DLL فائلوں کو بلاک کریں۔

•پروسس مانیٹرنگ: rundll32.exe کی مشکوک سرگرمیوں پر نظر رکھیں۔

•نیٹ ورک نگرانی: 91.223.75[.]96 یا جعلی ڈومینز پر جانے والی ٹریفک کو بلاک کریں۔

•اینڈ پوائنٹ اسکیننگ: %APPDATA% یا Roaming فولڈرز میں موجود adobe.dll کو تلاش کریں۔

•براؤزر مانیٹرنگ: براؤزر پروفائل فائلوں (cookies, login data) تک غیر معمولی رسائی کو ٹریک کریں۔

فوری اقدامات

1.متاثرہ سسٹمز کو نیٹ ورک سے الگ کریں۔

2.تمام مشکوک فائلیں اور لاگز محفوظ کریں۔

3.شیڈول ٹاسکس اور اسٹارٹ اپ فائلز کو حذف کریں۔

4.تمام پاس ورڈز تبدیل کریں، خاص طور پر ایڈمن اکاؤنٹس کے۔

5.سسٹم کو اپ ڈیٹ اور ای میل سیکیورٹی فلٹرز مضبوط کریں۔

6.نیٹ ورک پر دوبارہ اس IP سے ہونے والی کنکشن کی مانیٹرنگ کریں۔

صارفین کے لیے احتیاطی ہدایات

•کسی بھی ZIP فائل کو کھولنے سے پہلے فائل کی نوعیت اور بھیجنے والے کو چیک کریں۔

•اگر کسی “ٹیکس” یا “تنخواہ” سے متعلق ای میل مشکوک لگے تو فوراً آئی ٹی ٹیم کو اطلاع دیں۔

•نامعلوم LNK یا DLL فائلوں پر ڈبل کلک نہ کریں۔

نتیجہ

CAPI Backdoor ایک جدید اور خطرناک .NET میل ویئر ہے جو روسی کمپنیوں کو فشنگ ZIP فائلوں کے ذریعے نشانہ بنا رہا ہے۔

یہ نہ صرف صارف کا ڈیٹا چراتا ہے بلکہ سسٹم میں طویل عرصے تک چھپا رہ سکتا ہے۔

ای میل فائلز پر محتاط رہنا، اینٹی وائرس اور EDR سسٹمز کو اپڈیٹ رکھنا، اور نیٹ ورک نگرانی کو مضبوط بنانا اس قسم کے حملوں سے بچاؤ کے لیے ضروری ہے۔

سورس

https://thehackernews.com/2025/10/new-net-capi-backdoor-targets-russian.html?m=1